Router đóng vai trò như cánh cổng kết nối Mạng cục bộ (LAN) của bạn với thế giới Internet rộng lớn, và nó nên là tuyến phòng thủ đầu tiên cho quyền riêng tư trực tuyến của bạn. Tuy nhiên, hầu hết các router, ngay cả những mẫu nâng cao, thường được thiết lập với mục tiêu ưu tiên việc truy cập Internet thay vì bảo vệ quyền riêng tư cá nhân. Ngay cả việc áp dụng một danh sách kiểm tra bảo mật cơ bản cũng sẽ giúp mạng của bạn an toàn hơn, nhưng đó chỉ là một phần nhỏ trên hành trình bảo vệ quyền riêng tư khi duyệt web.

Để tối ưu router và bảo vệ dữ liệu cá nhân hiệu quả hơn, có một vài thay đổi quan trọng mà tôi luôn thực hiện mỗi khi cấu hình một router mới. Trong đó, điều đáng chú ý nhất là thiết lập một máy chủ DNS tự lưu trữ có hỗ trợ mã hóa DNS. Nếu không, Nhà cung cấp Dịch vụ Internet (ISP) của bạn (hoặc Google) có thể dễ dàng theo dõi các yêu cầu DNS của bạn và sử dụng dữ liệu đó cho mục đích quảng cáo mục tiêu – điều mà không ai mong muốn. Một số biện pháp này có thể trùng lặp với các cài đặt bảo mật tốt, và bạn cũng có thể thực hiện nhiều điều trên thiết bị cá nhân để bảo vệ quyền riêng tư, chẳng hạn như tắt tính năng gửi dữ liệu chẩn đoán (telemetry) hoặc sử dụng trình duyệt tập trung vào quyền riêng tư.

1. Tự host máy chủ DNS riêng: Chặn ISP theo dõi

Quyền riêng tư ngay từ thiết kế: Ngăn chặn ISP theo dõi dữ liệu DNS

Không có gì ngạc nhiên khi ISP của bạn đang theo dõi hoạt động trực tuyến của bạn, cũng như Google, MSN và có thể mọi trang web bạn truy cập. Thật đáng lo ngại khi thông tin cá nhân của chúng ta dễ dàng bị sử dụng cho mục đích quảng cáo mục tiêu và các mục đích khác. Tuy nhiên, khi nhận thức được điều này, bạn có thể lập kế hoạch các biện pháp đối phó để giảm thiểu lượng thông tin nhận dạng bị rò rỉ khi bạn sử dụng Internet.

Đó là lý do tại sao điều đầu tiên tôi thay đổi trên bất kỳ router nào là máy chủ DNS, cụ thể là chuyển sang một máy chủ DNS mà tôi tự lưu trữ. Các giải pháp như Unbound, Technitium hoặc Pi-hole được thiết lập với DNSCrypt đều có thể được sử dụng, nhưng việc này là không thể bỏ qua vì các yêu cầu DNS được mã hóa sẽ ngăn ISP theo dõi. Nếu bạn đang sử dụng hệ thống Wi-Fi mesh Eero, Eero Secure cũng cung cấp bản ghi DNS được mã hóa (lọc tất cả các yêu cầu DNS đi, ngay cả những yêu cầu không được trỏ đến máy chủ DNS của Eero), nhưng bạn cần chấp nhận việc Amazon chịu trách nhiệm cho dữ liệu đó, điều này có thể là một trở ngại đối với nhiều người.

Bạn không nhất thiết phải sử dụng DNSCrypt; DNS-over-TLS (DoT) và DNS-over-HTTPS (DoH) cũng hoạt động nếu máy chủ DNS của bạn hỗ trợ chúng. Bạn cũng sẽ muốn có hỗ trợ DNSSEC để trình phân giải DNS của bạn có thể tin cậy vào kết quả mà nó nhận được. Nếu không được mã hóa, mọi người trên mạng Wi-Fi cục bộ của bạn, ISP và các nhà cung cấp dịch vụ trung gian đều có thể xem dữ liệu có trong các truy vấn và phản hồi DNS của bạn, bao gồm cổng UDP được sử dụng, địa chỉ IP và URL liên quan, liệu có lưu lượng HTTPS nào xảy ra không (được chỉ định khi truy cập các trang khác trên cùng URL), và nhiều thông tin khác.

Các truy vấn DNS không được mã hóa có thể bị chặn hoặc chiếm quyền, điều này thường được ISP thực hiện để chuyển hướng người dùng đến các trang quảng cáo hoặc chặn nội dung mà họ không muốn người dùng xem. Bất kỳ tường lửa nào trên tuyến đường cũng có thể chặn, chặn hoặc sửa đổi lưu lượng DNS, vì vậy việc mã hóa nó bằng DoT hoặc DoH là điều cần thiết để bảo vệ quyền riêng tư trên web. Các dịch vụ như Cloudflare DNS và Quad9 hỗ trợ mã hóa trong khi vẫn có chính sách không ghi nhật ký, giúp danh tính của bạn được giữ kín. Và vì bạn đang tự chạy trình phân giải DNS, bạn có thể chặn các trình theo dõi đã biết, các miền độc hại và thậm chí cả quảng cáo.

2. Tắt các tính năng UPnP, NAT-PMP và WPS

Những lỗ hổng bảo mật tiềm ẩn đe dọa quyền riêng tư mạng của bạn

Người dùng đang cầm router TP-Link, minh họa cho việc điều chỉnh cài đặt bảo mật router

Người dùng đang cầm router TP-Link, minh họa cho việc điều chỉnh cài đặt bảo mật router

Đối với tôi, quyền riêng tư cũng có nghĩa là không để lại “cửa ngõ” cho kẻ tấn công xâm nhập mạng của bạn. Đáng tiếc, nhiều router tiêu dùng có các tính năng được bật mặc định khiến việc xâm phạm quyền riêng tư của mạng gia đình trở nên dễ dàng, và những tính năng đó cũng nằm trong danh sách những thứ tôi cần thay đổi.

May mắn thay, tính năng Wi-Fi Protected Setup (WPS) không còn phổ biến trên hầu hết các thiết bị mới hơn. Tuy nhiên, nó vẫn khả dụng và cung cấp một cách dễ dàng để kẻ tấn công bẻ khóa mật khẩu Wi-Fi của bạn, vì một mã PIN sáu chữ số dễ tấn công hơn nhiều so với một mật khẩu dài và phức tạp. Hãy tắt WPS, sau đó tắt UPnP và NAT-PMP (nếu router của bạn hỗ trợ), bởi vì những tính năng này cho phép bất kỳ thiết bị IoT nào bên trong mạng của bạn (có thể đã bị kéo vào một mạng botnet bởi phần mềm độc hại) tự động mở các cổng ra Internet.

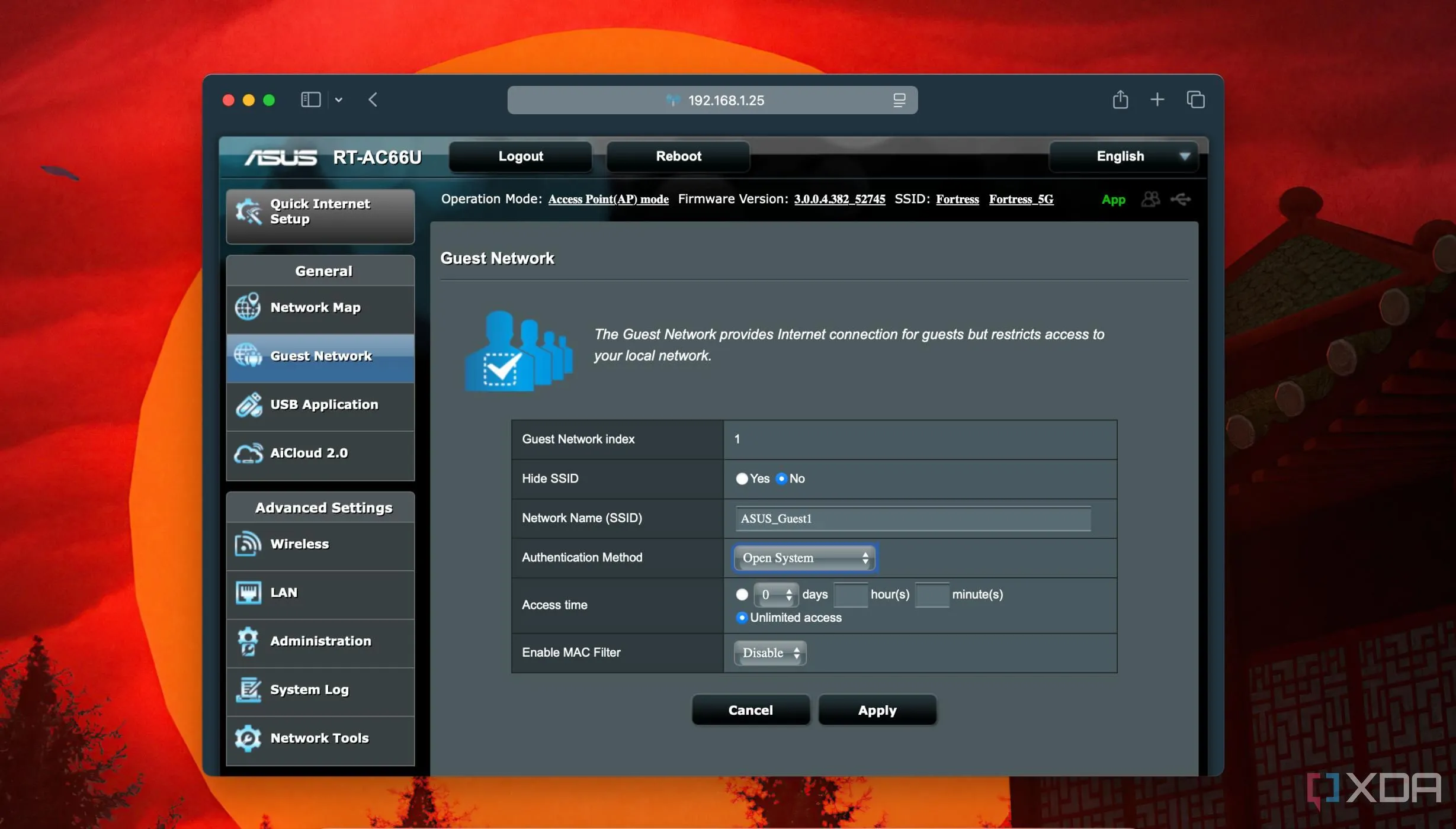

3. Thiết lập mạng khách (Guest Network) biệt lập

Đảm bảo mạng khách không thể truy cập thiết bị nội bộ

Ảnh chụp màn hình giao diện quản lý router hiển thị tùy chọn tạo mạng khách (Guest Network)

Ảnh chụp màn hình giao diện quản lý router hiển thị tùy chọn tạo mạng khách (Guest Network)

Ngay cả khi bạn không chạy Mạng riêng ảo (VLAN) cho các thiết bị IoT của mình để chúng không thể truy cập dữ liệu trên máy tính chính, bạn vẫn nên thiết lập một mạng khách cho bất kỳ khách truy cập nào muốn sử dụng Internet của bạn. Đây là một phần của việc trở thành một chủ nhà tốt, nhưng bạn không cần phải hy sinh quyền riêng tư bằng cách cung cấp mật khẩu mạng Wi-Fi chính của mình.

Để mạng khách thực sự hiệu quả, bạn sẽ muốn bật tính năng Client Isolation hoặc AP Isolation (tùy thuộc vào cách nhà sản xuất router đặt tên), để bất kỳ thiết bị khách nào cũng không thể nhìn thấy các thiết bị khác trong mạng của bạn hoặc kết nối với nhau. Mạng khách chỉ đơn thuần là để họ không phải sử dụng dữ liệu di động khi ở nhà bạn, và bạn có thể thêm giới hạn băng thông để đảm bảo tất cả khách của bạn có được dịch vụ vừa phải. Bạn cũng có thể xóa mạng này sau khi mọi người đã về nhà, để họ không thể kết nối với mạng của bạn trừ khi bạn biết họ đang sử dụng nó.

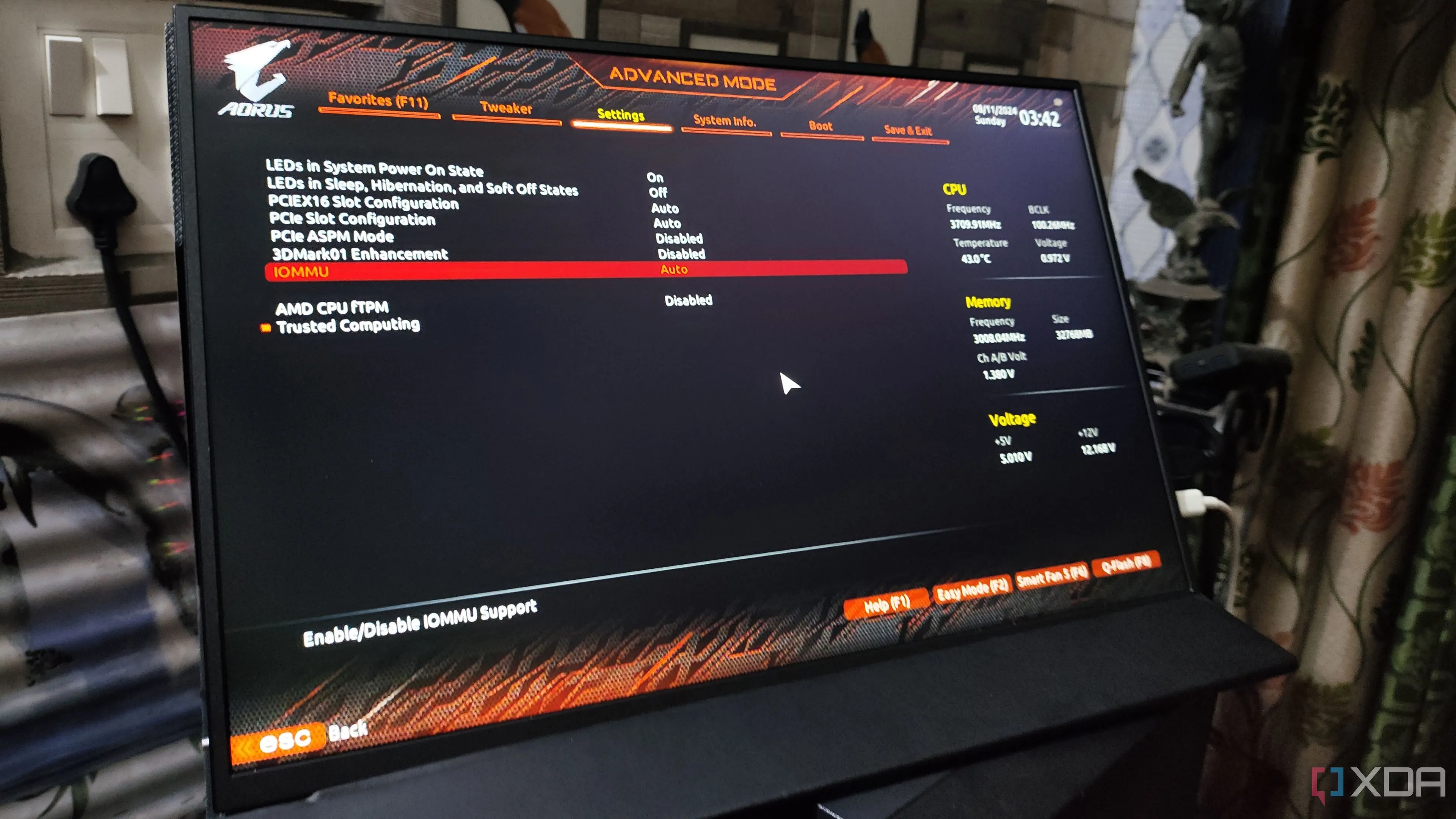

4. Vô hiệu hóa hỗ trợ thiết bị và giao thức cũ

Loại bỏ các chuẩn bảo mật lỗi thời khỏi mạng của bạn

Ổ cắm thông minh TP-Link Kasa Smart Wi-Fi Plug Mini, minh họa thiết bị IoT sử dụng Wi-Fi trong mạng gia đình

Ổ cắm thông minh TP-Link Kasa Smart Wi-Fi Plug Mini, minh họa thiết bị IoT sử dụng Wi-Fi trong mạng gia đình

Wi-Fi đã phát triển đáng kể kể từ khi ra đời, và mạng gia đình của bạn sẽ không còn riêng tư nếu bạn vẫn còn các thiết bị cũ đang kết nối. Các giao thức cũ này bao gồm WEP, WPA và TKIP, và chúng không nên được sử dụng trên router gia đình của bạn. Chuẩn bảo mật Wi-Fi tốt nhất mà bạn có thể sử dụng là WPA3 với AES, đây là điều bạn nên tìm kiếm khi lên kế hoạch mua router mới.

Tuy nhiên, điều quan trọng là phải kiểm tra xem bạn có bất kỳ thiết bị nào không thể sử dụng WPA3 hay không. Bất cứ thứ gì sử dụng mã hóa WEP hoặc TKIP đều mang lại cho bạn cảm giác an toàn giả tạo, bởi vì các công cụ bẻ khóa Wi-Fi có thể phá vỡ chúng chỉ trong vài phút. WPA3 bao gồm các tính năng loại bỏ cách kẻ tấn công có thể tìm ra mật khẩu dựa trên dữ liệu bắt tay (handshake) hoặc buộc các thiết bị rời khỏi mạng để liên tục nhận dữ liệu bắt tay mà chúng cần.

Kích hoạt WPA3 trên bất kỳ router Wi-Fi mới nào là một trong những điều đầu tiên tôi sẽ làm, và việc này dễ dàng thực hiện vì nó được thực hiện cùng lúc với việc thêm mật khẩu Wi-Fi và chọn các băng tần không dây được sử dụng. Tôi cũng sẽ tắt hỗ trợ cho 802.11a/b/g/n vì hầu hết mọi thiết bị trên mạng của tôi đều sử dụng Wi-Fi 5 hoặc mới hơn, và tôi đã thay thế hầu hết các thiết bị chỉ sử dụng 2.4GHz. Điều đó không làm cho mạng riêng tư hơn, nhưng nó cho tôi biết những thiết bị cũ nào tôi thực sự nên thay thế, vì chúng thường sử dụng các phương pháp không an toàn làm chậm toàn bộ mạng của tôi.

Những bước này chỉ là khởi đầu để giữ thông tin của bạn riêng tư trực tuyến

Máy tính xách tay Samsung Galaxy Chromebook hiển thị trang web, tượng trưng cho việc bảo vệ dữ liệu và quyền riêng tư trực tuyến

Máy tính xách tay Samsung Galaxy Chromebook hiển thị trang web, tượng trưng cho việc bảo vệ dữ liệu và quyền riêng tư trực tuyến

Giữ cho dữ liệu và mạng của bạn riêng tư là một nhiệm vụ không ngừng nghỉ, khi các công ty và cá nhân liên tục tạo ra những cách thức mới để truy cập thông tin của chúng ta. Điều cần thiết là phải hiểu rõ lý do đằng sau việc tắt các cài đặt mặc định hoặc cài đặt phần mềm mới, vì các công cụ có thể thay đổi, nhưng các nguyên tắc cơ bản thì không. Mã hóa là tốt, nhưng nó cần được sử dụng trong mọi phần của chuỗi, từ trình duyệt web đến các yêu cầu DNS, và mọi phân đoạn mạng ở giữa. Các phương pháp bảo mật vật lý cũng có các đối tác kỹ thuật số, và việc tìm ra những phương pháp phù hợp với bạn quan trọng hơn là chỉ sử dụng các tùy chọn phổ biến nhất. Và trên hết, hãy thường xuyên kiểm tra xem liệu các phương pháp định danh kỹ thuật số mới (digital fingerprinting) đã được phát triển hay chưa và cách để vượt qua chúng. Duy trì sự cảnh giác và cập nhật kiến thức là chìa khóa để bảo vệ quyền riêng tư trực tuyến của bạn trong thế giới công nghệ luôn thay đổi.